Ridge. Conozca cómo los clientes de las empresas logran la Gestión de Vulnerabilidad Basada en el Riesgo utilizando la tecnología de pruebas de penetración automatizadas de RidgeBot®. Estas 10 características fundamentales de RidgeBot® proporcionan una visión general que muestra a RidgeBot® en acción.

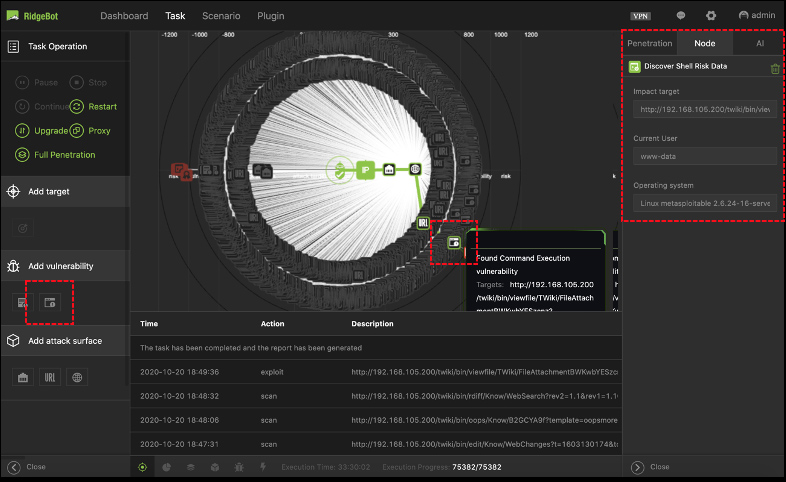

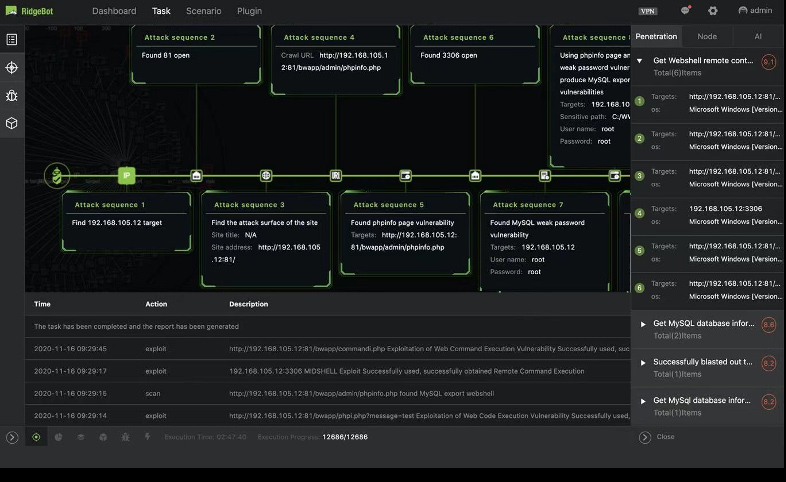

Dibujo automático de la topología de ataque

Visualización de la topología y la ruta de ataque:

- Situación general del ataque y detalles de cada uno de ellos

- Análisis forense de los ataques, corrección de vulnerabilidades y mitigación de riesgos

- Topología global del ataque con cinco capas de información

Descienda hasta el Riesgo para ver la trayectoria detallada de cada ataque

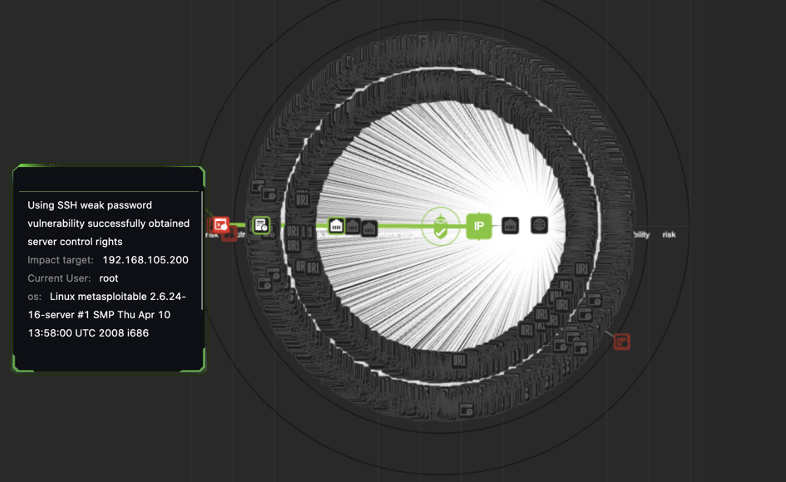

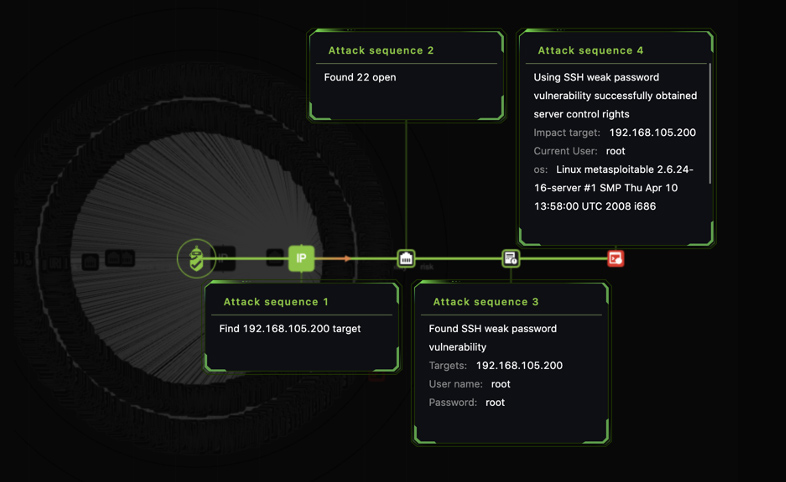

Visibilidad total de la ruta de ataque

Se visualiza el proceso de cómo se descubre y explota una vulnerabilidad

- Descubrimiento de la vulnerabilidad

- Explotación de la vulnerabilidad

Cinco niveles de información de ataque:

- Atacante: RidgeBot®

- Objetivo: IP objetivo

- Superficie de ataque: puerto abierto encontrado

- Vulnerabilidad: detalles de la vulnerabilidad con información del objetivo.

- Riesgo: cómo se utiliza la vul para atacar el sistema objetivo

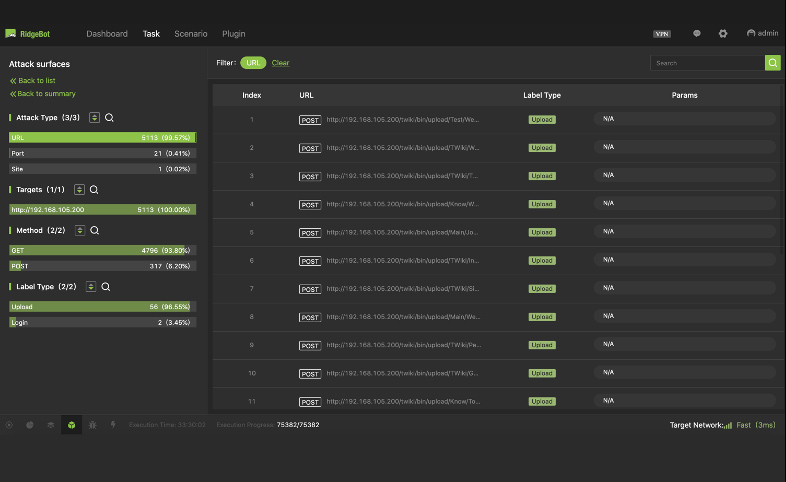

Autodescubrimiento de la superficie de ataque

Descubre la superficie de ataque de los objetivos e identifica los detalles de su mecanismo de agresión en las siguientes categorías:

- URL: URL/Dominio/Método

- Puerto: IP/App/Puerto/Servicio

- Correo electrónico: dirección de correo electrónico

- Entradas de acceso al back-end: URL/Dominio/datos de entrada/método

- Entradas de carga de archivos: URL/Dominio/datos del puesto/método

- Dominio vecino: URL/Dominio/datos del post/método

- Entradas del front-end: URL/Dominio/datos del post/método

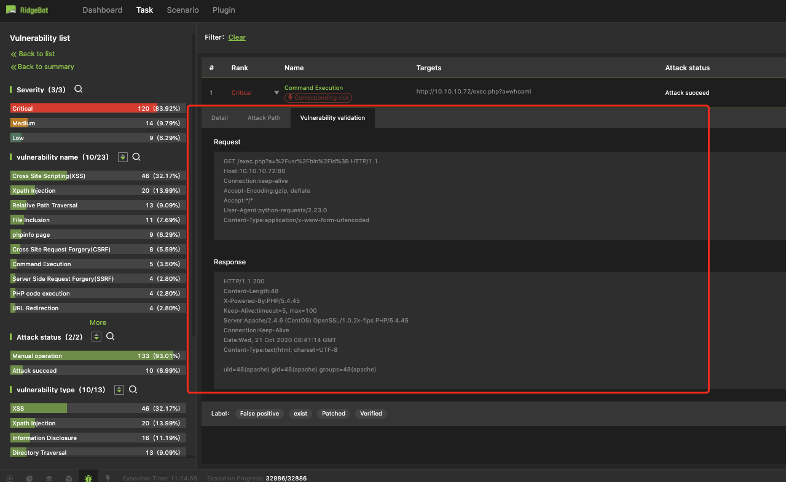

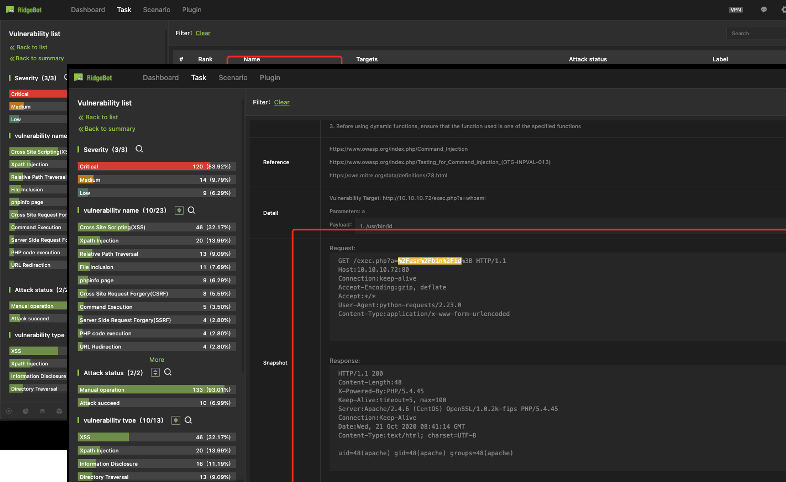

Detalles completos de vulnerabilidad

Muestra los detalles de cada vulnerabilidad, incluyendo

- Tipo de vulnerabilidad

- Rango de gravedad

- Puntuación CVSS/vector

- Descripción

- Solución

- Información de referencia.

- Detalles: carga útil, etc.

- Instantánea del ataque

Captura de Ataque:

- para peticiones HTTP sólo ahora, no es compatible con socket, TCP o UDP

Validación inmediata de la vulnerabilidad en las aplicaciones web

La validación de la vulnerabilidad consiste en explotar la vulnerabilidad para validar su existencia.

La recarga HTTP es un método de validación típico, su objetivo es recargar la petición HTTP y obtener el resultado aprovechando la vulnerabilidad

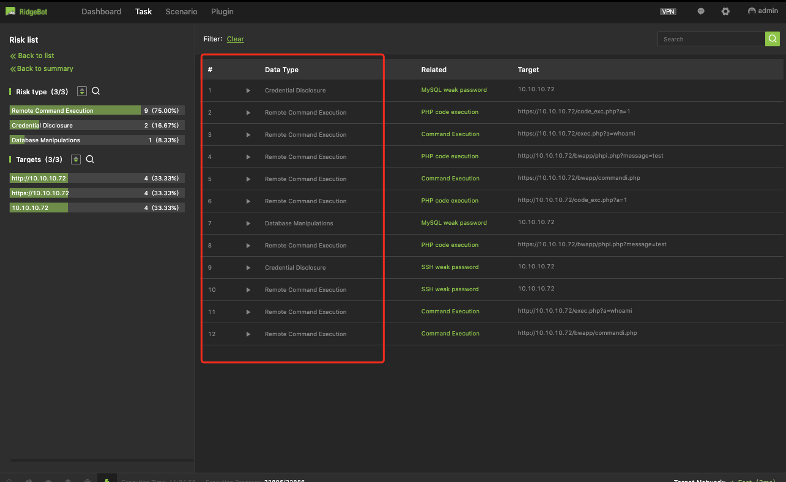

Detalles de los riesgos

El riesgo es el resultado de la explotación de la vulnerabilidad y se define como un exploit que realiza toda la kill-chain.

RidgeBot® 3.1 soporta 4 tipos de riesgos:

- Ejecución remota de comandos

- Revelación de credenciales

- Exposición de información sensible

- Manipulación de la base de datos

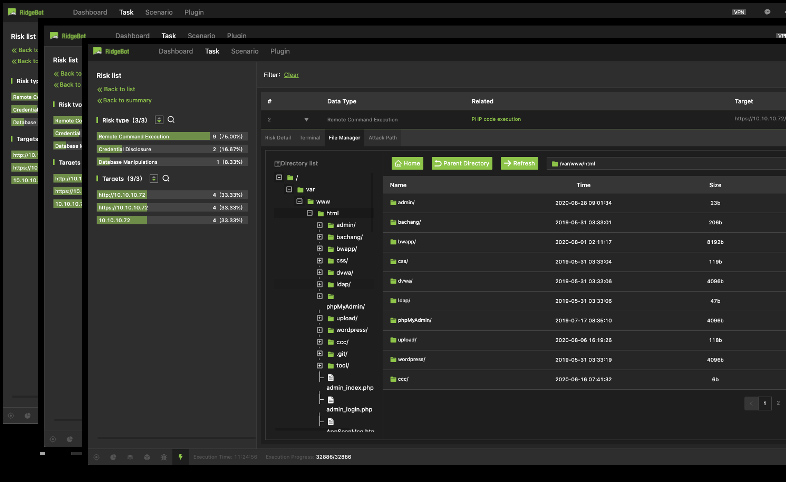

Detalles del riesgo con pruebas – Ejecución remota de comandos

Detalles del riesgo de ejecución remota a través de comandos

- Detalles de riesgo: tipo de shell/ruta, usuario, sistema operativo, etc.

- Terminal: una máquina virtual para ejecutar el comando remoto

- Administrador de archivos: el directorio de la carpeta de archivos en el sistema de destino

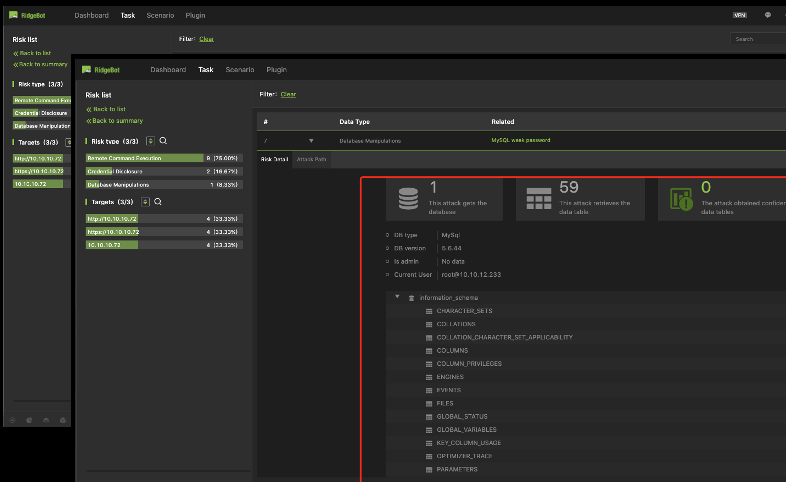

Detalles del riesgo con pruebas – Manipulación de la base de datos

Detalles del riesgo de las manipulaciones en la base de datos

- Mostrar cómo se manipula la base de datos mediante la contraseña de la semana o la inyección SQL

- Puede recuperar y mostrar los detalles de la biblioteca y la tabla de la base de datos como un resultado del riesgo

Ataques avanzados: Explotación conjunta e iterativa

Explotar conjuntamente las vulnerabilidades para encontrar más riesgos

- Vulnerabilidad a + vulnerabilidad b

- Vulnerabilidad a + nueva superficie de ataque

- Vulnerabilidad a + otra nueva información (credenciales, escalada de privilegios)

El ataque/explotación iterativo

- Un resultado vulgar o de riesgo descubierto en el paso anterior puede utilizarse de nuevo para seguir explotando el sistema.

- Por ejemplo, aprovechar la información de autenticación obtenida para otros ataques.

- Nota: La iteración es para un solo objetivo, no para el movimiento lateral

Configuración de tareas dinámicas

Actualizar dinámicamente las tareas de ataque durante una prueba

- Añadir objetivo, superficie de ataque, vulnerabilidad, etc. durante el proceso de ataque

- El usuario puede añadir sus vulnerabilidades conocidas a las tareas iterativas para un propósito específico o para mejorar el resultado del ataque.