Anonymous se atribuyó hackeo a la página del Ejército Nacional de Colombia

Este martes 4 de mayo, el grupo de hackers Anonymous, conocidos a nivel mundial por hacer activismo cibernético y apoyar las diferentes movilizaciones de ciudadanos contra los gobiernos al rededor del mundo, pusieron los ojos en Colombia y publicaron una lista con correos y contraseñas de miembros del Ejército Nacional. A través de la cuenta de Twitter Anonymous Colombia compartieron un listado de 168 cuentas distintas de integrantes de las Fuerzas Armadas con sus respectivos correos y contraseñas. Sin embargo, fueron más lejos, hackeando la cuenta del Ejercito Nacional y la deshabilitaron.

Sin duda hoy en día el tema del hackeo de cuentas y robo de información han aumentado, debido al tiempo en que vivimos, donde el uso de los email o cuentas asociadas, tienen un trasfondo delicado, como apreciamos en la noticia anterior, no hay duda que en su sistema informático exista un esfuerzo económico y tecnológico para evitar este tipo de ataques, y con esto dicho, entonces la pregunta es, ¿Qué más se puede hacer?, bueno para responder esta pregunta, hablaremos desde un punto de vista más técnico, con referencia a herramientas orientadas a la Seguridad TI.

La Seguridad de Redes

El primer punto a considerar, sin duda es la administración y manejo de los activos, en cuanto a seguridad, que son parte de nuestra arquitectura de red, como también todos aquellos equipos internos o externos que interactúan con esta o a través de esta, es imperioso contar con una herramienta que nos ayude a automatizar la identificación de vulnerabilidades de aplicaciones, infraestructura de red, conexiones inalámbricas y en la nube, para obtener una solución rápida.

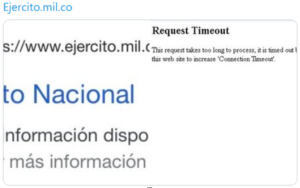

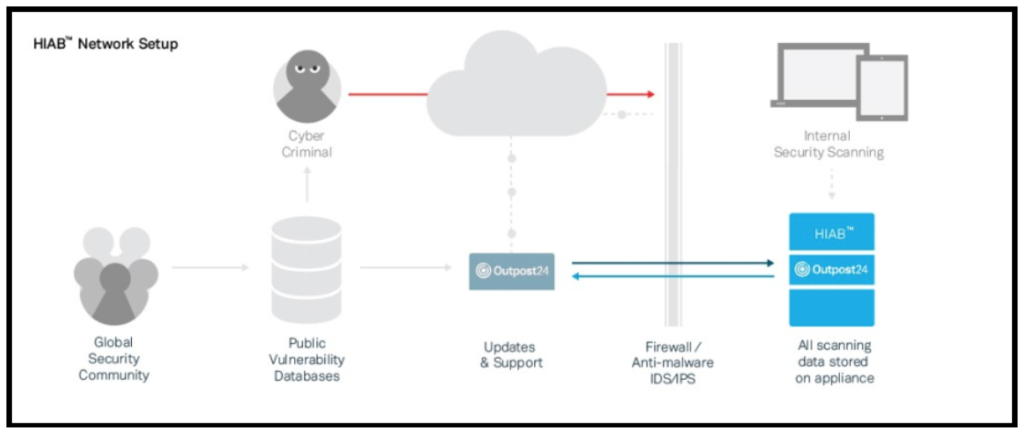

Es aquí donde entra Outpost24 https://www.cpnnetsecurity.com/outpost24/ , con el objetivo de acabar con las brechas de vulnerabilidades de nuestra red, con el uso de la solución externa, podrá ver su red como lo hace un atacante externo. La solución externa escaneará todo lo que se encuentre en la periferia de su red, fuera de su firewall, normalmente, estos son activos que deben estar presentes para proporcionar acceso público, como sitios web y servidores de correo electrónico.

Outpost24 mantiene los escáneres externos, no es necesario instalarlos ni administrarlos. Los escáneres residen en un centro de datos monitoreado continuamente que asegura altos estándares de disponibilidad y seguridad.

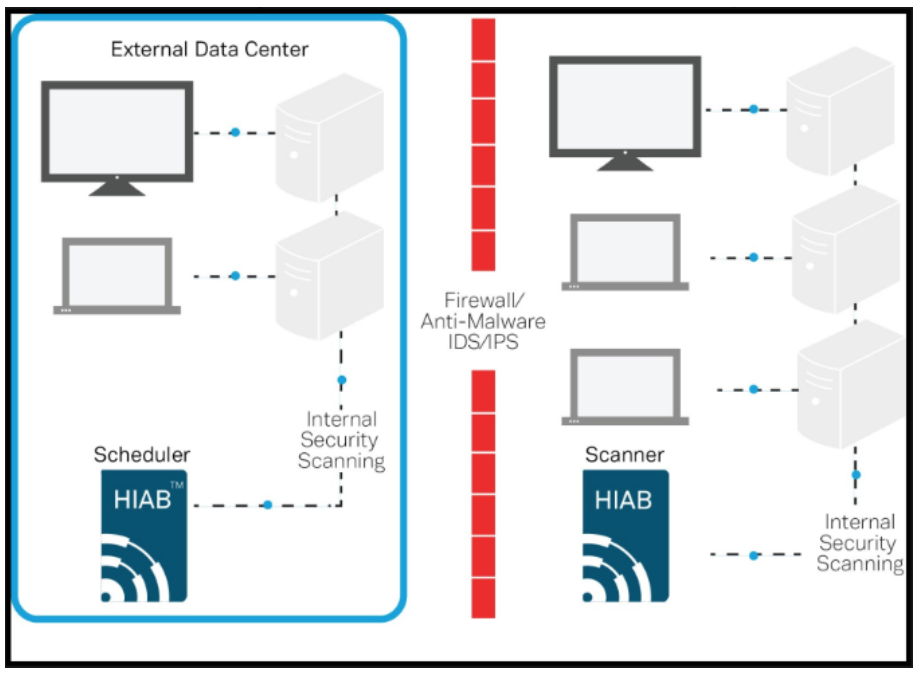

Otra opción es para la parte interna donde el programador y escáner HIAB le permite inspeccionar su red desde el interior, ideal para servidores centrales y estaciones de trabajo. Puede implementar escáneres en cualquier lugar de su red para obtener múltiples vistas. Esta flexibilidad es especialmente valiosa cuando se trata de escanear una red con múltiples subredes, firewalls y otras formas de segmentación.

También nos encontramos con los beneficios de la información que nos entregan sus informes, además de una poderosa herramienta de Personalización de informes basados en hallazgos como: ID de Bugtraq de la vulnerabilidad, la importancia del objetivo, (bajo, medio, elevado, crítico), Entrada de vulnerabilidades y exposiciones comunes (CVE), Puntuación de la vulnerabilidad del Common Vulnerability Scoring System (CVSS), Puntuación y Nivel de gravedad de la vulnerabilidad según CVSS v3.0, Cambio en la probabilidad de explotación de una vulnerabilidad, puerto donde se encontró la vulnerabilidad, entre otros. Ahora pasaremos a ver uno de los puntos más importantes.

Cómo Outpost24 nos ayuda en la Toma de decisiones

Sin duda es uno de los muchos valores agregados que nos entrega esta solución, La función Likelihood, impulsada por Cyr3con ™, en Outpost24 Farsight proporciona una manera más fácil de abordar las vulnerabilidades que son relevantes y pueden afectar a una organización independientemente del puntaje CVSS o la presencia de un exploit para una vulnerabilidad.

Al centrarse en la probabilidad, está mitigando las vulnerabilidades que, según el modelo de aprendizaje automático de Machine Learning, predicen un mayor riesgo, aunque es posible que no se explote actualmente. La probabilidad es un indicador de riesgo que muestra cuántas veces más probabilidades hay de explotar una vulnerabilidad en comparación con el promedio, donde aproximadamente el 95% de todas las vulnerabilidades nunca se explotan. Esto se muestra en la columna Probabilidad en Herramientas de informes y Base de datos de vulnerabilidades. Si una vulnerabilidad tiene una puntuación de 15, es 15 veces más probable que se explote que una vulnerabilidad normal, el valor puede llegar a 38,50, lo que equivale a decir que será (o ya ha sido) explotado en estado salvaje en los próximos 12 meses.

El beneficio es la capacidad de impulsar una remediación basada en riesgos más agresiva, enfocándose en incluso menos vulnerabilidades que alcanzan una probabilidad particular, ya sea 15 veces o 30 veces. También vale la pena señalar que cualquier vulnerabilidad ya explotada en la naturaleza tendrá un valor de riesgo de 38,5, ya que ya ha sido explotada.

Conocer más Link: https://www.cpnnetsecurity.com/outpost24/

Ahora que ya tenemos protegida nuestra red y equipos, pasamos a la siguiente interrogante.

¿Cómo proteger nuestros accesos privilegiados, como también nuestros usuarios y contraseñas?

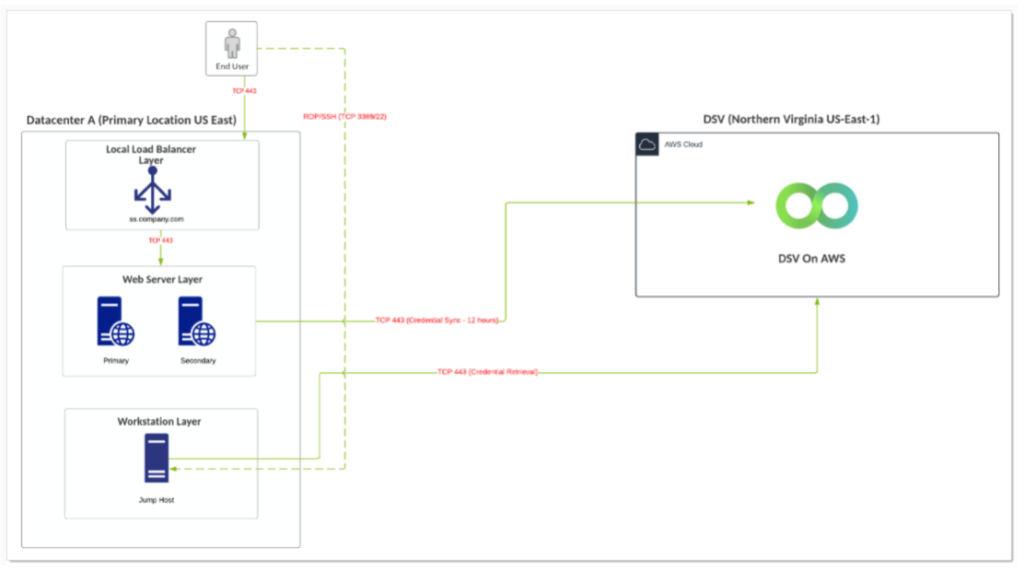

En este aspecto la Arquitecturas de Secret Server y DevOps Secrets Vault, es una de las mejores prácticas para usar Thycotic Secret Server (SS) con DevOps Secrets Vault (DSV). Puede utilizar DSV con Secret Server On-Premises o Cloud. DevOps Secrets Vault (DSV) es un administrador de acceso privilegiado multiplataforma ágil específicamente para desarrolladores y otros profesionales de TI. Entonces, ¿por qué querrías integrarlo con SS? Los clientes pueden usar DSV como una “copia de seguridad” nativa de secretos SS críticos, extendiendo efectivamente su instancia local a la nube durante las interrupciones del SS. De manera similar, los clientes de Secret Server Cloud (SSC) pueden hacer una copia de seguridad de sus secretos críticos en otra nube, extendiendo efectivamente su instancia de SSC a la nube de otro proveedor durante las interrupciones de SS. SSC está alojado en Azure y DSV está alojado en Amazon Web Services, que tiene un tiempo de actividad del 99,999%.

Bueno para este caso en particular, los tipos de lanzadores integrados que posee esta solución, definitivamente nos abrían ayudado a evitar el robo de nuestras credenciales, y estos son:

- Relleno de contraseñas web: utiliza un bookmarklet o una extensión de Chrome para registrar automáticamente al usuario en un sitio web con credenciales secretas básicamente lanza aplicaciones en las máquinas de los usuarios finales e inicia sesión automáticamente con las credenciales almacenadas y protegidas en SS.

- Lanzador web: un método alternativo para iniciar sesión automáticamente en sitios web y son un método de inicio de sesión independiente del relleno de contraseñas web y proporcionan un clic conveniente para iniciar sesión automáticamente en sitios web más simples.

Esta solución establece una bóveda segura para nuestros secretos, donde se pueden administrar como también delegar accesos de una forma segura donde se pueden controlar las sesiones de usuarios y otorgar distintos niveles de seguridad como aprobaciones de un agente de seguridad o establecer que cada ves que se use un secreto, se cambie la contraseña, para hacer más difícil el robo de esta. Son tan amplias las posibilidades de gestión y administración de secretos que también abarcan a los administradores de sistemas donde pueden entrar distintos roles con privilegios para realizar diversas tareas y acciones dentro de la organización.

Siendo esta una solución completa, dedicada al tema de la seguridad donde puedan intervenir los distintos usuarios, permisos y accesos nombraremos algunos beneficios de lo que nos ofrecen las siguientes soluciones:

Secret Server:

Establecer una bóveda segura, administrar secretos, delegar accesos, controlar las sesiones.

DevOps Secrets Vault:

Establezca un almacenamiento de DevOps seguro, centralizar los secretos, aplicación de reglas para el acceso, conexión de todas las herramientas de DevOpS, permite escalar de forma automática.

Privilege Manager:

Implementar un agente único, definir políticas flexibles, administrar y eliminar derechos de administrador local, elevar las aplicaciones, mejorar la productividad.

Conocer más Link: https://www.cpnnetsecurity.com/seguridad-de-accesos/

Para concluir la ciberseguridad:

Es un tema bastante amplio, donde podemos encontrar distintas herramientas o soluciones, para prevenir el robo de nuestra información por ciberataques, donde se entrega un mayor protagonismo al ataque en sí, dejando de lado estas soluciones, que siendo bastante completas y teniendo un nivel profesional tienen mucho que aportar siendo protagonistas en la detección, protección y remediación de vulnerabilidades, donde basta que un eslabón de la cadena falle para que nuestra seguridad sea comprometida.

Link de referencias

- (2021, 4 mayo). Anonymous se atribuyó hackeo a la página del Ejército Nacional de Colombia. infobae. https://www.infobae.com

- Cpnnet Security Especialista en Soluciones de Ciberseguridad. (2021, 23 abril). CPNnet. https://www.cpnnetsecurity.com/